Tiempo de lectura: 5 minutosTLDR: No sabes lo que no sabes

Los malos no duermen. Esperan. En otras palabras, el ransomware es un negocio lucrativo, y no va a desaparecer. Con cada ataque, los ciberdelincuentes aprenden y se adaptan para que la siguiente versión sea más insidiosa, más dolorosa y más difícil de desenmarañar. Cuentan con que sus víctimas no están preparadas.

¿Por qué funciona tan bien? El ransomware afecta a toda su empresa. La presión para tomar medidas decisivas es inmensa. El caos de los datos perdidos y los sistemas de archivos bloqueados es asfixiante. Nunca antes había experimentado este tipo de escrutinio ni con tanta urgencia. Si no está preparado para ello, le aplastará.

Lo sabemos porque lo hemos visto de primera mano. Hemos ayudado a innumerables clientes a recuperarse. Y hemos aprendido lo que desearían haber sabido antes de que les ocurriera. Esta es la verdad sobre la recuperación del ransomware.

El ransomware es sutil hasta que deja de serlo.

Puede que no te des cuenta de que estás siendo atacado hasta que empieces a recibir quejas de los usuarios. Cuanto antes determine que algo está pasando, antes podrá detenerlo y trabajar en la recuperación. El objetivo del ransomware es acorralarte hasta que estés dispuesto a pagar el dinero para recuperar tus datos.

El éxito de los ataques de ransomware depende de que dañen o parezcan dañar tus datos para que pienses que tienes que pagar el rescate para recuperarlos de forma segura. Aunque hay docenas de variantes de ransomware en el mercado, aquí tienes algunas verdades sobre todas ellas:

- Los ataques son RÁPIDOScifrando archivos más rápido de lo que usted puede reaccionar.

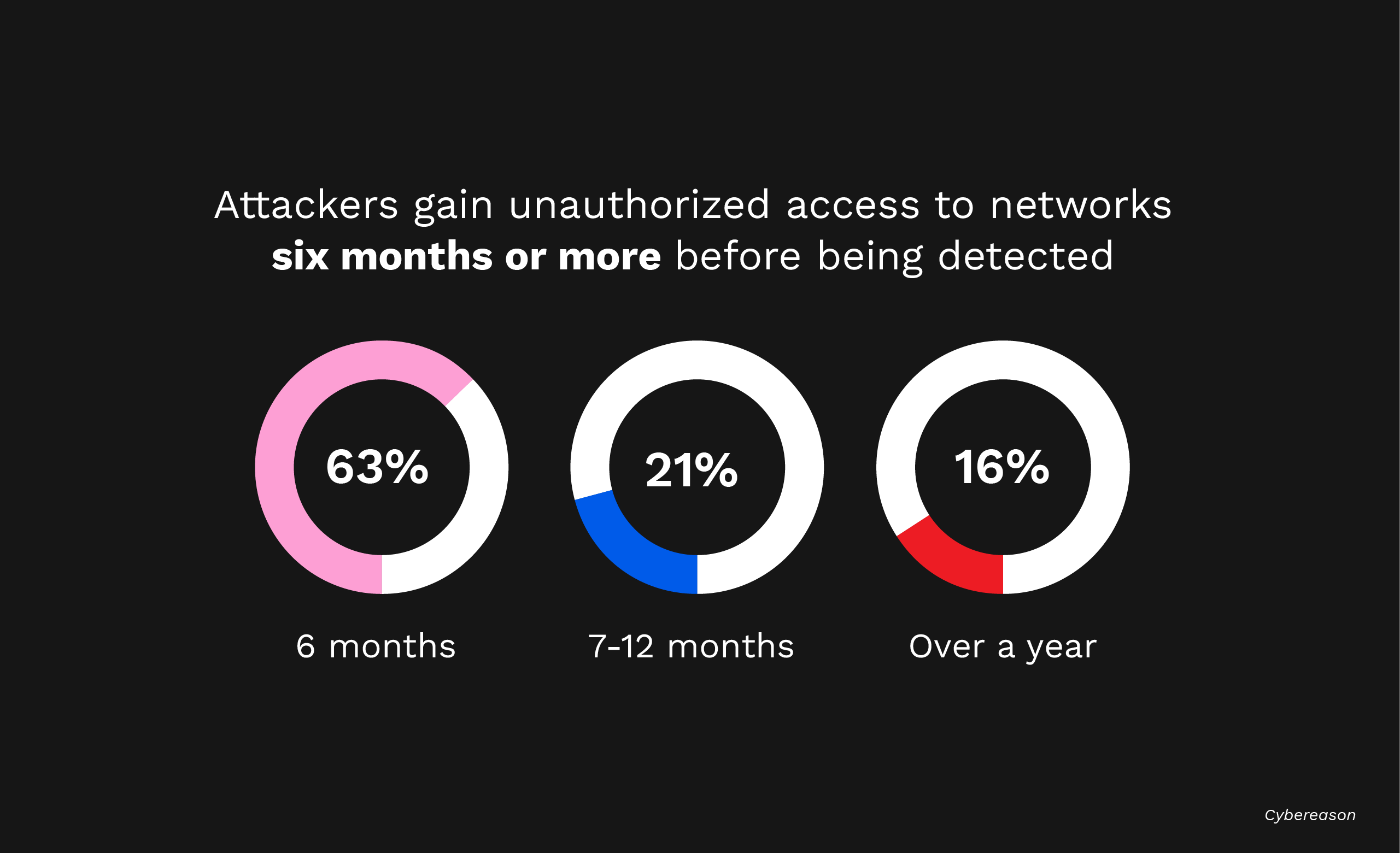

- Los ataques son SNEAKYescondidos hasta que están bien establecidos.

- Los ataques están BIEN COORDINADOS, dificultando al máximo la recuperación para asegurarse de que no tenga más remedio que pagar el rescate.

Independientemente de la variante que se utilice en su contra, existen cuatro escenarios comunes que pueden darse por separado o combinados. Esto es lo que debes tener en cuenta:

1) Archivos cifrados, extensiones modificadas

Los usuarios informan de que no pueden abrir archivos. Se descubre que algunas o muchas extensiones han sido modificadas.

2) Archivos cifrados, extensiones de archivo inalteradas

Los usuarios informarán de que no pueden abrir archivos, pero las extensiones no han cambiado.

3) Máquinas virtuales cifradas

No puede acceder a sus nodos y está bloqueado en su entorno de hipervisor. Su sistema de archivos es completamente inaccesible.

4) Cloud Bucket comprometido, datos borrados

Los archivos no se abren. Los metadatos apuntan a bloques de datos que deberían estar en la nube pero no se pueden leer.

Tu preparación determina tu dolor.

Aunque el almacenamiento inmutable de objetos de datos de Panzuragarantiza sin duda que el ransomware no le dejará paralizado por la pérdida de datos y los daños financieros, varios factores críticos dependen de su preparación.

Las medidas que tome hoy determinarán directamente cómo se desarrolla un ataque y si usted es una víctima fácil o un objetivo endurecido. Esto es lo que debe evaluar inmediatamente:

Proteja sus credenciales de acceso.

Parte de esto es ciberseguridad básica, pero no está de más repetirlo. Haz que tus contraseñas sean increíblemente seguras y nunca las repitas. Cámbielas con regularidad. Nunca las almacenes en tu sistema de archivos. Y limite los usuarios que conocen sus contraseñas de administrador y de cubo en la nube más importantes a sólo un puñado de personas dentro de toda su organización. Un protocolo de permisos mínimos en todo el directorio activo también limitará la exposición.

Mantenga los sistemas parcheados.

Trate los lanzamientos de seguridad como tareas de alta prioridad. No permita que los malos dispongan de un vector de ataque fácil que se identificó hace meses. Preste especial atención a sus máquinas virtuales e hipervisores. Los ciberdelincuentes actúan en función de la oportunidad, así que de nuevo limite su exposición.

Comprueba la frecuencia de tus instantáneas.

Este es el factor clave de tu tolerancia a la pérdida de datos: no te quedes corto envejeciendo las instantáneas en medio de una crisis. Trabaje con el equipo de soporte de Panzurapara asegurarse de que dispone de la combinación óptima de instantáneas de alta frecuencia durante los momentos de mayor uso y de imágenes a más largo plazo con la estrategia de envejecimiento adecuada. Esto sienta las bases para una recuperación sencilla.

Activar el versionado en la nube.

Deja lo que estás haciendo y habla con tu proveedor de la nube sobre las mejores capacidades de versionado para tus necesidades. El versionado en la nube puede marcar la diferencia entre una restauración sencilla de los datos y un doloroso proceso de recuperación, en función del vector de ataque utilizado contra ti. De hecho, muchos proveedores de servicios en la nube se negarán a restaurar los archivos que puedan si no tienes activado el control de versiones, así que no te saltes esta red de seguridad vital.

Tenga un plan para actuar con rapidez.

Desde el momento del descubrimiento del ataque, sus acciones inmediatas para desactivar la licencia CIFS y hacer que su sistema sea inaccesible determinarán el alcance del proceso de recuperación. Prepárese.

Shift the balance of power in the fight against ransomware.

Panzura tiene un plan (y un equipo) para cada escenario.

¿Cómo es la recuperación de ransomware con Panzura? Como si nunca hubiera ocurrido. Como si no se hubiera pagado el rescate. Y, lo más importante, como un trabajo en equipo.

Hay pasos críticos que debe dar durante y después de un ataque para que el proceso sea lo menos traumático e indoloro posible. He aquí cómo será el flujo general de acontecimientos desde el momento del ataque hasta el restablecimiento de la normalidad:

1. Detener la propagación.

Apague la licencia CIFS de los nodos afectados. Esto evita que se expulsen de su caché los datos buenos que aún no han llegado al almacén en la nube. Si es su máquina virtual la que está siendo atacada, asegure los hosts de su máquina virtual y reinstale los hipervisores. Si es su almacén en la nube el que está siendo atacado, su caché se convierte en un elemento crítico para la restauración. Envíenos un Ticket de Prioridad 1.

2. Detener el ataque.

Identifique la variante, las extensiones de archivo implicadas, el origen del ataque en su red y las cuentas de usuario dañadas/comprometidas. En función del vector de ataque, puede que sea necesario realizar pasos adicionales antes de pasar al paso 3.

a. Reconstruya sus máquinas virtuales.

Si sus máquinas virtuales fueron el vector del ataque, tendrá que volver a desplegar sus nodos Panzura antes de iniciar el proceso de recuperación. Aquí es donde los certificados de cifrado personalizados son vitales, ya que son la clave para reconstruir tu CloudFS.

b. Utilizar el versionado en la nube para restaurar objetos de datos.

Si el vector del ataque fue su cubo en la nube, puede restaurar los objetos de datos de la versión anterior de la nube en lugar de las carpetas afectadas, ya que CloudFS nunca sobrescribe los bloques de datos. Si no tienes activado el control de versiones, tendrás que dedicar mucho más tiempo a buscar en la caché los archivos que se pueden restaurar.

3. Crea un respiro.

Aumente los límites de instantáneas a dos meses para conservar las instantáneas más granulares mientras evalúa la situación.

4. Localiza los daños e identifica lo más urgente.

Buscar archivos afectados y cuando afectados. Con Panzura Data Services , esto es rápido e indoloro. Una vez que tengas la mejor instantánea desde la que restaurar, renómbrala para conservar su nombre.

5. Restaura los archivos limpios.

Utilizamos una restauración masiva de archivos que dirige los metadatos limpios a los archivos correctos. Priorice sus archivos más activos con un enfoque granular para que sus usuarios vuelvan a trabajar. Trabajar en una carpeta temporal mientras la tensión es alta garantiza que pueda mover los archivos a su destino final una vez que las cosas vuelvan a estar tranquilas y razonables.

6. Limpieza.

Una vez finalizada la restauración, limpie las instantáneas desde el momento del ataque hasta el momento de la restauración, acorte sus calendarios de instantáneas para volver a la normalidad y vuelva a habilitar las instantáneas de usuario. Esto podría llevar entre unos días y unas semanas, dependiendo del tamaño de su sistema de archivos, la velocidad de sus máquinas virtuales y el ancho de banda de su proveedor de cloud bucket.

Es muy probable que algún ciberdelincuente esté buscando vulnerabilidades en tu sistema mientras lees esto. No veas el ransomware como un imposible, pero tampoco dejes que el miedo te paralice. En lugar de eso, tome precauciones inteligentesHaga preparativos críticos y desarrolle un plan sólido para actuar con confianza y autoridad cuando la inevitable crisis llame a su puerta. Con Panzura, tiene un socio que ha pasado por lo mismo y puede mostrarle lo que aún no sabe.