TLDR: Du weißt nicht, was du nicht weißt

Die Bösewichte schlafen nicht. Sie warten. Mit anderen Worten: Ransomware ist ein lukratives Geschäft, und es wird nicht verschwinden. Mit jedem Einsatz lernen die Cyberkriminellen dazu und passen sich an, um die nächste Version noch heimtückischer, schmerzhafter und schwieriger zu entwirren. Sie zählen darauf, dass ihre Opfer unvorbereitet sind.

Warum funktioniert es so gut? Ransomware beeinträchtigt Ihr gesamtes Unternehmen. Der Druck, entschlossen zu handeln, ist immens. Das Chaos aus verlorenen Daten und gesperrten Dateisystemen ist erdrückend. Sie haben diese Art von Prüfung noch nie zuvor oder mit solcher Dringlichkeit erlebt. Wenn Sie nicht darauf vorbereitet sind, werden Sie daran zerbrechen.

Wir wissen das, weil wir es aus erster Hand erfahren haben. Wir haben unzähligen Kunden geholfen, sich davon zu erholen. Und wir haben erfahren, was sie gerne gewusst hätten, bevor es ihnen passiert ist. Hier ist die Wahrheit über die Wiederherstellung von Ransomware.

Ransomware ist subtil, bis sie es nicht mehr ist.

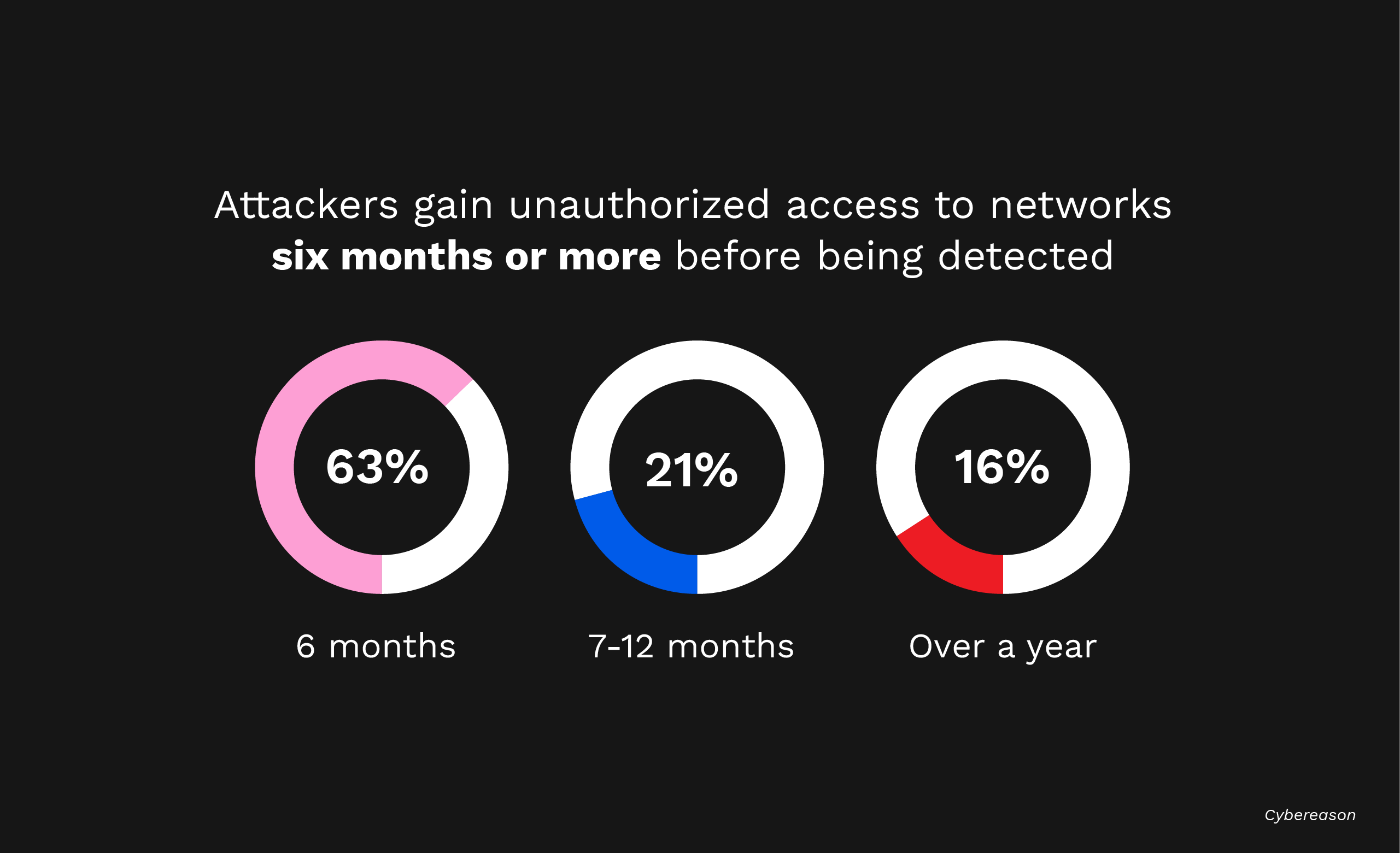

Sie merken vielleicht erst, dass Sie angegriffen werden, wenn Sie Beschwerden von Nutzern erhalten. Je eher Sie feststellen können, dass etwas vor sich geht, desto eher können Sie es stoppen und an der Wiederherstellung arbeiten. Das Ziel von Ransomware ist es, Sie in eine ängstliche Ecke zu drängen, in der Sie bereit sind, Geld zu zahlen, um Ihre Daten wiederzubekommen.

Der Erfolg von Ransomware-Angriffen hängt davon ab, dass sie Ihre Daten beschädigen oder den Anschein erwecken, sie zu beschädigen, so dass Sie glauben, Sie müssten das Lösegeld zahlen, um sie sicher wiederherzustellen. Es gibt zwar Dutzende von Ransomware-Varianten in freier Wildbahn, aber hier sind ein paar Wahrheiten über alle von ihnen:

- Angriffe sind SCHNELLSie verschlüsseln Dateien schneller, als Sie reagieren können.

- Angriffe sind SNEAKYSie verstecken sich, bis sie gut etabliert sind.

- Die Angriffe sind gut koordiniert und machen die Wiederherstellung so schwierig wie möglich, um sicherzustellen, dass Sie keine andere Wahl haben, als das Lösegeld zu zahlen.

Unabhängig davon, welche Variante gegen Sie eingesetzt wird, gibt es vier häufige Szenarien, die einzeln oder in Kombination auftreten können. Worauf Sie achten müssen, erfahren Sie hier:

1) Verschlüsselte Dateien, geänderte Erweiterungen

Benutzer melden, dass sie keine Dateien öffnen können. Sie entdecken, dass einige oder viele Erweiterungen geändert wurden

2) Verschlüsselte Dateien, unveränderte Dateierweiterungen

Die Benutzer melden, dass sie Dateien nicht öffnen können, aber die Erweiterungen haben sich nicht geändert.

3) Verschlüsselte virtuelle Maschinen

Sie können nicht auf Ihre Knoten zugreifen und sind von Ihrer Hypervisor-Umgebung ausgesperrt. Ihr Dateisystem ist völlig unzugänglich.

4) Cloud Bucket kompromittiert, Daten gelöscht

Dateien lassen sich nicht öffnen. Die Metadaten verweisen auf Datenblöcke, die in der Cloud sein sollten, aber nicht gelesen werden können.

Ihre Vorbereitung bestimmt Ihren Schmerz.

Während die unveränderliche Datenobjektspeicherung von Panzurasicherstellt, dass Ransomware Sie nicht mit Datenverlust und finanziellen Schäden lahmlegt, hängen mehrere kritische Faktoren von Ihrer Vorbereitung ab.

Die Schritte, die Sie heute unternehmen, bestimmen direkt, wie ein Angriff abläuft und ob Sie ein leichtes Opfer oder ein hartes Ziel sind. Hier ist, was Sie sofort beurteilen müssen:

Sichern Sie Ihre Anmeldedaten.

Einiges davon ist grundlegend für die Cybersicherheit, aber es lohnt sich, es zu wiederholen. Machen Sie Ihre Passwörter unglaublich stark und wiederholen Sie sie nie. Ändern Sie sie regelmäßig. Speichern Sie sie niemals in Ihrem Dateisystem. Und beschränken Sie die Benutzer, die Ihre wichtigsten Verwaltungs- und Cloud-Bucket-Passwörter kennen, auf eine Handvoll Personen innerhalb Ihrer gesamten Organisation. Ein Protokoll mit den geringsten Berechtigungen für Ihr gesamtes aktives Verzeichnis wird die Gefährdung ebenfalls begrenzen.

Halten Sie Ihre Systeme gepatcht.

Behandeln Sie Sicherheitsfreigaben als Aufgaben mit hoher Priorität. Überlassen Sie den Bösewichten keinen einfachen Angriffsvektor, der schon vor Monaten identifiziert wurde. Achten Sie sorgfältig auf Ihre VMs und Hypervisoren. Cyber-Kriminelle nutzen die Gelegenheit, also noch einmal: Begrenzen Sie Ihr Risiko.

Überprüfen Sie die Häufigkeit Ihrer Schnappschüsse.

Dies ist der Schlüsselfaktor für Ihre Toleranz gegenüber Datenverlusten - schränken Sie sich nicht selbst ein, indem Sie mitten in einer Krise Ihre Snapshots veralten lassen. Arbeiten Sie mit dem Support-Team von Panzurazusammen, um sicherzustellen, dass Sie die optimale Mischung aus hochfrequenten Snapshots in Zeiten hoher Nutzung und längerfristigen Images mit der richtigen Alterungsstrategie haben. Damit legen Sie den Grundstein für eine einfache Wiederherstellung.

Aktivieren Sie die Cloud-Versionierung.

Lassen Sie alles stehen und liegen und sprechen Sie mit Ihrem Cloud-Anbieter über die besten Versionierungsfunktionen für Ihre Bedürfnisse. Die Versionskontrolle in der Cloud kann den Unterschied zwischen einer einfachen Datenwiederherstellung und einem schmerzhaften Wiederherstellungsprozess ausmachen, je nachdem, welcher Angriffsvektor gegen Sie verwendet wird. Viele Cloud-Anbieter weigern sich sogar, Dateien wiederherzustellen, die sie möglicherweise wiederherstellen könnten, wenn Sie die Versionskontrolle nicht aktiviert haben - sparen Sie also nicht an diesem wichtigen Sicherheitsnetz.

Haben Sie einen Plan, um schnell zu handeln.

Ab dem Zeitpunkt der Entdeckung des Angriffs bestimmen Ihre Sofortmaßnahmen zur Deaktivierung der CIFS-Lizenz und zur Unzugänglichkeit Ihres Systems das Ausmaß des Wiederherstellungsprozesses. Seien Sie bereit!

Panzura hat einen Plan (und ein Team) für jedes Szenario.

Wie sieht die Wiederherstellung von Ransomware mit Panzura aus? Als wäre es nie passiert. Als würde das Lösegeld nicht bezahlt. Und, was am wichtigsten ist, wie eine Teamleistung.

Es gibt entscheidende Schritte, die Sie während und nach einem Angriff unternehmen müssen, um den Prozess so nahtlos und schmerzlos wie möglich zu gestalten. Im Folgenden wird der allgemeine Ablauf vom Zeitpunkt des Angriffs bis zur Wiederherstellung der Normalität geschildert:

1. Stoppen Sie die Ausbreitung.

Schalten Sie die CIFS-Lizenz für die betroffenen Knoten ab. Dadurch wird vermieden, dass gute Daten aus Ihrem Cache gelöscht werden, die den Cloud-Speicher noch nicht erreicht haben. Wenn Ihre VM angegriffen wird, sichern Sie Ihre VM-Hosts und installieren Sie die Hypervisoren neu. Wenn Ihr Cloud-Bucket angegriffen wird, ist Ihr Cache für die Wiederherstellung entscheidend. Eröffnen Sie ein Ticket der Priorität 1 bei uns.

2. Stoppen Sie den Angriff.

Identifizieren Sie die Variante, die beteiligten Dateierweiterungen, die Quelle des Angriffs in Ihrem Netzwerk und die beschädigten/kompromittierten Benutzerkonten. Je nach Angriffsvektor können weitere Schritte erforderlich sein, bevor Sie zu Schritt 3 übergehen.

a. Bauen Sie Ihre VMs neu auf.

Wenn Ihre VMs der Angriffsvektor waren, müssen Sie Ihre Panzura -Knoten neu einrichten, bevor Sie mit dem Wiederherstellungsprozess beginnen. In diesem Fall sind benutzerdefinierte Verschlüsselungszertifikate von entscheidender Bedeutung, da sie der Schlüssel zum Wiederaufbau Ihres CloudFS sind.

b. Verwenden Sie die Cloud-Versionierung, um Datenobjekte wiederherzustellen.

Wenn Ihr Cloud-Bucket der Angriffsvektor war, können Sie Datenobjekte aus der vorherigen Cloud-Version und nicht die betroffenen Ordner wiederherstellen, da Datenblöcke von CloudFS niemals überschrieben werden. Wenn Sie die Versionskontrolle nicht aktiviert haben, müssen Sie sich auf einen viel zeitintensiveren Prozess einstellen, bei dem Sie Ihren Cache nutzen, um Dateien zu finden, die wiederhergestellt werden können.

3. Schaffen Sie sich einen Freiraum.

Erhöhen Sie die Snapshot-Limits auf zwei Monate, damit Sie die detailliertesten Snapshots aufbewahren können, während Sie die Situation beurteilen.

4. Finden Sie den Schaden und ermitteln Sie, was am dringendsten ist.

Suchen Sie nach betroffenen Dateien und wenn sie betroffen waren. Mit Panzura Data Services ist dies schnell und problemlos möglich. Sobald Sie den besten Snapshot für die Wiederherstellung gefunden haben, benennen Sie ihn um, damit sein Name erhalten bleibt.

5. Stellen Sie die bereinigten Dateien wieder her.

Wir verwenden eine Massenwiederherstellung von Dateien, bei der die bereinigten Metadaten den richtigen Dateien zugeordnet werden. Priorisieren Sie Ihre aktivsten Dateien mit einem granularen Ansatz, damit Ihre Benutzer wieder arbeiten können. Die Arbeit in einem temporären Ordner, während der Stress hoch ist, stellt sicher, dass Sie die Dateien an ihren endgültigen Bestimmungsort verschieben können, sobald die Dinge wieder ruhig und vernünftig sind.

6. Aufräumen.

Sobald die Wiederherstellung abgeschlossen ist, bereinigen Sie die Snapshots vom Zeitpunkt des Angriffs bis zum Zeitpunkt der Wiederherstellung, verkürzen Sie Ihre Snapshot-Zeitpläne wieder auf das normale Maß und aktivieren Sie die Benutzer-Snapshots wieder. Dies kann je nach Größe Ihres Dateisystems, der Geschwindigkeit Ihrer VMs und der Bandbreite Ihres Cloud-Bucket-Anbieters zwischen einigen Tagen und einigen Wochen dauern.

Es ist gut möglich, dass ein Cyberkrimineller nach Schwachstellen in Ihrem System sucht, während Sie dies lesen. Betrachten Sie Ransomware nicht als ein Ding der Unmöglichkeit, aber lassen Sie sich auch nicht von der Angst lähmen. Stattdessen, treffen Sie intelligente VorsichtsmaßnahmenTreffen Sie stattdessen kluge Vorkehrungen, treffen Sie wichtige Vorbereitungen und entwickeln Sie einen soliden Plan, um mit Zuversicht und Autorität zu handeln, wenn die unvermeidliche Krise an Ihre Tür klopft. Mit Panzura haben Sie einen Partner, der schon alles erlebt hat und der Ihnen zeigen kann, was Sie noch nicht wissen.