Temps de lecture : 5 minutesTLDR : Vous ne savez pas ce que vous ne savez pas

Les méchants ne dorment pas. Ils attendent. En d'autres termes, le ransomware est une activité lucrative, et il n'est pas près de disparaître. À chaque fois, les cybercriminels apprennent et s'adaptent pour rendre la prochaine version plus insidieuse, plus douloureuse et plus difficile à démêler. Ils comptent sur le fait que leurs victimes ne sont pas préparées.

Pourquoi cela fonctionne-t-il si bien ? Les ransomwares affectent l'ensemble de votre entreprise. La pression pour prendre des mesures décisives est immense. Le chaos des données perdues et des systèmes de fichiers verrouillés est suffocant. Vous n'avez jamais été confronté à ce type d'examen auparavant, ni à une telle urgence. Si vous n'y êtes pas préparé, vous serez écrasé.

Nous le savons parce que nous l'avons vu de nos propres yeux. Nous avons aidé d'innombrables clients à s'en remettre. Et nous avons appris ce qu'ils auraient aimé savoir avant que cela ne leur arrive. Voici la vérité sur la récupération des ransomwares.

Les rançongiciels sont subtils jusqu'à ce qu'ils ne le soient plus.

Vous ne vous rendrez peut-être pas compte que vous êtes attaqué jusqu'à ce que vous receviez des plaintes d'utilisateurs. Plus tôt vous pourrez déterminer qu'il se passe quelque chose, plus tôt vous pourrez y mettre fin et travailler à la récupération des données. L'objectif des ransomwares est de vous faire peur et de vous pousser à payer pour récupérer vos données.

Le succès des attaques de ransomware repose sur le fait qu'elles endommagent ou semblent endommager vos données, de sorte que vous pensiez devoir payer une rançon pour les récupérer en toute sécurité. Bien qu'il existe des dizaines de variantes de ransomware dans la nature, voici quelques vérités sur chacune d'entre elles :

- Les attaques sont RAPIDESLes virus de la grippe aviaire, qui cryptent les fichiers plus rapidement que vous ne pouvez réagir.

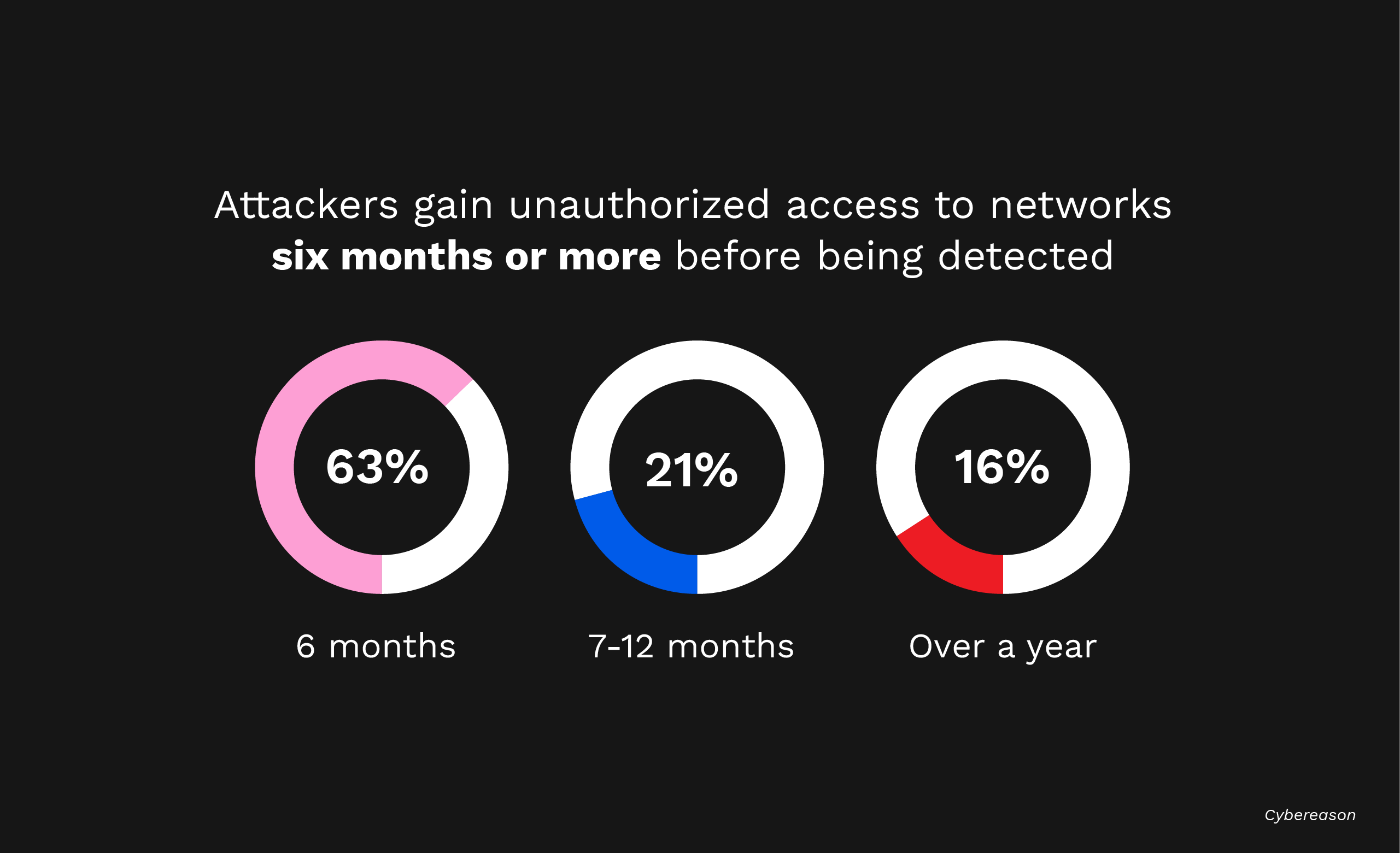

- Les attaques sont ENTRAÎNÉESElles se cachent jusqu'à ce qu'elles soient bien établies.

- Les attaques sont BIEN COORDONNÉES, rendant la récupération aussi difficile que possible afin que vous n'ayez d'autre choix que de payer la rançon.

Quelle que soit la variante utilisée contre vous, il existe quatre scénarios courants qui peuvent se produire seuls ou en combinaison. Voici ce que vous devez surveiller :

1) Fichiers cryptés, extensions modifiées

Les utilisateurs signalent qu'ils ne peuvent pas ouvrir de fichiers. Vous découvrez que certaines ou plusieurs extensions ont été modifiées

2) Fichiers cryptés, extensions de fichiers inchangées

Les utilisateurs signaleront qu'ils ne peuvent pas ouvrir les fichiers, alors que les extensions n'ont pas changé.

3) Machines virtuelles cryptées

Vous ne pouvez pas accéder à vos nœuds et vous êtes bloqué dans votre environnement d'hyperviseur. Votre système de fichiers est totalement inaccessible.

4) Compromission du Cloud Bucket, données supprimées

Les fichiers ne s'ouvrent pas. Les métadonnées indiquent des blocs de données qui devraient se trouver dans le nuage mais qui ne peuvent pas être lus.

Votre préparation détermine votre douleur.

Si le stockage d'objets de données immuables de Panzuragarantit que les ransomwares ne vous laisseront pas paralysé par la perte de données et les dommages financiers, plusieurs facteurs critiques dépendent de votre préparation.

Les mesures que vous prenez aujourd'hui déterminent directement le déroulement d'une attaque et si vous êtes une victime facile ou une cible endurcie. Voici ce que vous devez évaluer immédiatement :

Sécurisez vos identifiants de connexion.

Il s'agit en partie de règles de base de la cybersécurité, mais il convient de les répéter. Faites en sorte que vos mots de passe soient incroyablement forts et ne les répétez jamais. Changez-les régulièrement. Ne les stockez jamais sur votre système de fichiers. Et limitez les utilisateurs qui connaissent vos mots de passe d'administrateur et de "cloud bucket" les plus importants à une poignée de personnes au sein de votre organisation. Un protocole de moindre autorisation sur l'ensemble de votre répertoire actif limitera également l'exposition.

Veillez à ce que les systèmes soient protégés par des correctifs.

Traiter les versions de sécurité comme des tâches hautement prioritaires. Ne laissez pas les malfaiteurs disposer d'un vecteur d'attaque facile qui a été identifié il y a plusieurs mois. Accordez une attention particulière à vos machines virtuelles et à vos hyperviseurs. Les cybercriminels agissent en fonction des opportunités, donc encore une fois : limitez votre exposition.

Vérifiez la fréquence de vos instantanés.

C'est le facteur clé de votre tolérance à la perte de données - ne vous privez pas en vieillissant les instantanés au milieu d'une crise. Travaillez avec l'équipe d'assistance de Panzurapour vous assurer que vous disposez d'une combinaison optimale d'instantanés à haute fréquence pendant les périodes de forte utilisation et d'images à plus long terme avec une stratégie de vieillissement appropriée. Vous poserez ainsi les bases d'une récupération aisée.

Activer le "cloud versioning".

Laissez tomber ce que vous êtes en train de faire et demandez à votre fournisseur de services en nuage quelles sont les capacités de versionnement les mieux adaptées à vos besoins. La gestion des versions peut faire la différence entre une restauration facile des données et un processus de récupération pénible, en fonction du vecteur d'attaque utilisé contre vous. De nombreux fournisseurs de cloud computing refuseront de restaurer les fichiers qu'ils pourraient éventuellement restaurer si le versionnage n'est pas activé, alors ne négligez pas ce filet de sécurité vital.

Prévoir un plan pour agir rapidement.

Dès la découverte de l'attaque, vos actions immédiates pour désactiver la licence CIFS et rendre votre système inaccessible détermineront l'étendue du processus de récupération. Soyez prêts !

Shift the balance of power in the fight against ransomware.

Panzura a un plan (et une équipe) pour chaque scénario.

À quoi ressemble la récupération d'un ransomware avec Panzura? Comme s'il n'avait jamais existé. Comme si la rançon n'avait pas été payée. Et, surtout, à un travail d'équipe.

Il y a des étapes critiques à suivre pendant et après une attaque pour rendre le processus aussi fluide et indolore que possible. Voici le déroulement général des événements depuis le moment de l'attaque jusqu'au retour à la normale :

1. Arrêter la propagation.

Fermez la licence CIFS des nœuds concernés. Vous éviterez ainsi d'évacuer les bonnes données de votre cache qui n'ont pas encore atteint le magasin en nuage. Si c'est votre VM qui est attaquée, sécurisez vos hôtes VM et réinstallez les hyperviseurs. Si votre cloud bucket est attaqué, votre cache devient critique pour la restauration. Lancez un ticket de priorité 1 avec nous.

2. Arrêter l'attaque.

Identifiez la variante, les extensions de fichiers concernées, la source de l'attaque sur votre réseau et les comptes d'utilisateurs corrompus/compromis. En fonction du vecteur d'attaque, des étapes supplémentaires peuvent être nécessaires avant de passer à l'étape 3.

a. Reconstruisez vos machines virtuelles.

Si vos machines virtuelles ont été le vecteur de l'attaque, vous devrez redéployer vos nœuds Panzura avant de commencer le processus de récupération. C'est là que les certificats de chiffrement personnalisés sont essentiels, car ils sont la clé de la reconstruction de votre CloudFS.

b. Utiliser le "cloud versioning" pour restaurer les objets de données.

Si le vecteur de l'attaque est votre panier en nuage, vous pouvez restaurer les objets de données de la version précédente du nuage plutôt que les dossiers affectés, car les blocs de données ne sont jamais écrasés par CloudFS. Si vous n'avez pas activé le versioning, vous devrez passer beaucoup plus de temps à exploiter votre cache pour trouver les fichiers qui peuvent être restaurés.

3. Créez une certaine marge de manœuvre.

Augmentez vos limites d'instantanés à deux mois afin de conserver les instantanés les plus granulaires pendant que vous évaluez la situation.

4. Trouvez les dommages et identifiez ce qui est le plus urgent.

Recherchez les fichiers affectés et quand et la date à laquelle ils ont été affectés. Avec Panzura Data Services , cette opération est rapide et sans douleur. Une fois que vous avez obtenu le meilleur instantané à partir duquel restaurer, renommez-le pour préserver son nom.

5. Restaurer les fichiers propres.

Nous utilisons une restauration de fichiers en masse qui dirige les métadonnées propres vers les bons fichiers. Donnez la priorité à vos fichiers les plus actifs grâce à une approche granulaire qui permet à vos utilisateurs de travailler à nouveau. Le fait de travailler dans un dossier temporaire pendant que le stress est élevé vous permet de déplacer les fichiers vers leur destination finale une fois que les choses sont redevenues calmes et raisonnables.

6. Nettoyage.

Une fois la restauration terminée, nettoyez les instantanés depuis le moment de l'attaque jusqu'au moment de la restauration, ramenez vos calendriers d'instantanés à la normale et réactivez les instantanés des utilisateurs. Cela peut prendre de quelques jours à quelques semaines, en fonction de la taille de votre système de fichiers, de la vitesse de vos machines virtuelles et de la bande passante de votre fournisseur d'espace de stockage en nuage.

Il y a de fortes chances qu'un cybercriminel soit en train de chercher des failles dans votre système au moment où vous lisez ces lignes. Ne considérez pas les ransomwares comme une impossibilité, mais ne vous laissez pas non plus paralyser par la peur. Au contraire, prenez des précautions intelligentesFaites les préparatifs nécessaires et élaborez un plan solide pour agir avec confiance et autorité lorsque l'inévitable crise frappera à votre porte. Avec Panzura, vous avez un partenaire qui est passé par là et qui peut vous montrer ce que vous ne savez pas encore.